Archivo etiqueta Secuestro de sesiones

Esteganografía. El arte de ocultar información

Por Diego Guerrero - Informática Forense, Seguridad - 5 junio, 2011

La Esteganografía es el arte o la habilidad de trasmitir información oculta en otros soportes, sin que sea visible para nadie, excepto para el emisor y el receptor.

Esta información aparte de camuflada puede ir cifrada, aumentando de esta manera el nivel de seguridad, por lo que la Esteganografía podría considerarse un accesorio del cifrado tradicional, usado desde la antigüedad para transmitir mensajes.

Plano Histórico

La Esteganografía no es algo nuevo, aunque pueda parecerlo, a lo largo de la historia se han usado los más diversos métodos para cifrar y ocultar mensajes.

Tal vez una de los métodos más conocidos sea la tinta invisible, ampliamente utilizada durante la Segunda Guerra Mundial, sistema que consistía en escribir con una solución de alto contenido en carbono, como el zumo de limón, el vinagre o la coca cola diluida, el mensaje deseado en un soporte existente sobre cualquier otro tema; revistas, libros, octavillas.

De tal manera que era necesario calentar el papel para poder ver correctamente el mensaje, este se ha demostrado como uno de los sistemas más económicos y sencillos de Esteganografía.

Sin embargo son cientos los métodos clásicos que se han empleado a través de los años, sustitución de letras, puntos marcados, rayas verticales/horizontales, aunque en estos casos tanto el emisor como el receptor debían conocer el código usado para poder escribir y leer el mensaje.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

En Alemania esta totalmente prohibido el uso o exhibición de cualquier emblema, logotipo o insignia referente al nazismo y esta es una manera de burlar dicha prohibición, sin que los no iniciados conozcan la realidad del mensaje.

Nuevas Tecnologías

Con el auge de la informática de los últimos años la Esteganografía ha vivido una nueva revolución, posiblemente la más importante de su historia, pues las posibilidades que ofrecen los sistemas informáticos y de telecomunicación actuales son casi infinitas.

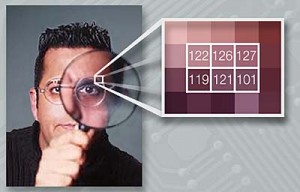

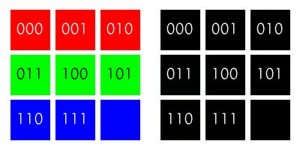

Realmente, el procedimiento básico para ocultar mensajes o información en otros archivos ya sean de video, audio, imagen es el mismo y consiste en “sustituir los bits menos significativos del mensaje original por otros que contienen el mensaje oculto.”

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

Posiblemente los archivos de imagen, dadas sus características son los tipos de archivo más usados para transmitir información camuflada.

Actualmente, con el auge de las comunicaciones, los programas de intercambio de archivos (P2P), el cloud computing, el correo-e y las comunicaciones de datos en general, las posibilidades y por tanto la cantidad de mensajes ocultos enviados y almacenados son inimaginables.

Existen infinidad de programas de uso libre que en pocos pasos permiten que cualquiera, aún sin grandes conocimientos pueda hacerlo.

Lo que viene

Las nuevas tecnologías avanzan vertiginosamente, por lo tanto los sistemas de ocultación de información también evolucionan de forma pareja, en poco tiempo, será posible no ya incluir mensajes o datos, sino archivos completos de cierto tamaño (imágenes, programas…) que irán camuflados perfectamente. Como ejemplo más común podemos mencionar los troyanos o el código malicioso, oculto en los más diversos archivos enviados y compartidos en la red.

La Telefonía VoIP es otro sistema a tener en cuenta, susceptible de ser usado como pantalla, pues, al amparo de una comunicación de Telefonía IP normal se podrá mantener simultáneamente otra oculta y al menos de momento, secreta.

Por no mencionar los sistemas de telefonía móvil y en definitiva, cualquier medio de comunicación digital.

Aplicación en servicios y sistemas de seguridad

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

La posibilidad de que gracias a la globalización y a las nuevas tecnologías, organizaciones criminales o terroristas puedan comunicarse sin ser detectadas es cuando menos preocupante.

Sin embargo lo que generaría más alarma social propiamente dicha, es la idea de que grupos delincuenciales se comuniquen de esta forma o refiriéndonos a otros delitos, como la pederastia, la posibilidad de que se intercambien imágenes con estos contenidos de manera casi indetectable, resulta espeluznante.

Prevención

La prevención y eliminación de contenidos ocultos es bastante complicada, requiriendo diversas herramientas y tiempo, lo que la hace casi imposible dada la enorme cantidad de información que circula libremente y que es susceptible de contener archivos o mensajes ocultos.

Tal vez el sistema más simple y posiblemente eficaz sería sustituir a su vez los bits menos significativos de los archivos, directamente por bits aleatorios, borrando de esta manera cualquier contenido “extra” existiera o no.

Consideraciones Finales

La Esteganografía en los últimos años y gracias al avance vertiginoso de las comunicaciones y la globalización de la información (internet) ha experimentado un desarrollo exponencial.

De cualquier modo, dadas sus posibilidades, requiere una especial atención por parte de las instituciones pertinentes, principalmente en el desarrollo de aplicaciones que permitan controlar su uso.

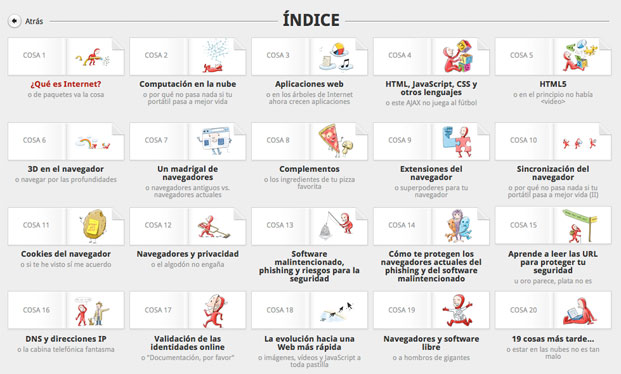

La curiosa guía sobre navegadores e Internet

Por Diego Guerrero - Seguridad - 3 junio, 2011

A finales del año pasado Google publicó un pequeña guía, en formato libro web ilustrado titulada «20 cosas que aprendí sobre navegadores e internet«, debido a su éxito, los chicos de Google, acaban de presentar una nueva versión, ahora disponible en 15 idiomas, entre ellos el Castellano y como guinda, han liberado el código. Una combinación de HTML5, CSS y JavaScript, para que cualquiera pueda experimentar con este nuevo formato propuesto de libro digital, que por sus características, se asemeja enormemente a uno tradicional, pero convenientemente adaptado al momento actual.

Quienes estén interesados pueden jugar con el código fuente y crear sus propios libros, esta posibilidad, seguramente atraerá a muchos, realmente tanto el formato como las distintas funciones que incorpora; Lectura offline, efecto luces apagadas, compartir en redes sociales, memoria de página… Hacen de él una herramienta práctica, de sencillo manejo y extremadamente útil.

En cuanto al contenido, estamos ante una guía básica, ilustrada por Christoph Niemann sobre algunas de las características más importantes referidas a los navegadores y a Internet, en ella, a través de sencillos conceptos y explicaciones aptas para cualquier perfil de usuario, el lector podrá comprender en pocos minutos algunas de las capacidades más habituales de cualquier web browser; HTML5, DNS, Cookies, extensiones, privacidad, computación en la nube…. hasta un total de 20.

La integridad de los navegadores web es actualmente uno de los dolores de cabeza de los desarrolladores, constantemente se descubren nuevos agujeros de seguridad, mediante los que un usuario malintencionado puede obtener datos personales e incluso usurpar la identidad de los afectados, con el riesgo que esto supone.

A lo largo de tres de sus capítulos; Software malintencionado, phishing y riesgos de seguridad, Como te protegen los navegadores actuales del phishing y del software malintencionado y Aprende a leer las URL para proteger tu seguridad. El lector adquirirá las destrezas y nociones básicas para evitar cualquier percance.

Por último mencionar que la versión original, obtuvo la Nominación de Honor Especial en la en la 15ava Edición de los Premios Anuales Webby en las categorías de Educación, Mejor Diseño Visual y Mejores Prácticas. Para aprender más acerca de los detalles técnicos tras las mejores funcionalidades del libro, podéis leer este post en el Google Code Blog.

Secuestro de sesiones en redes WIFI Públicas

Por Diego Guerrero - Seguridad - 30 mayo, 2011

Actualmente, más aún con la proliferación de smartphones y dispositivos móviles, preparados para acceder a Internet a través de redes inalámbricas, están proliferando las zonas con WIFI gratuito, libre, o con facilidades de acceso para múltipes usuarios, hablamos de aeropuertos, universidades, cafeterías, hospitales, hoteles, centros públicos… en definitiva, cualquier lugar donde el acceso tenga medidas de seguridad limitadas o inexistentes y desde el que se conecte una colectividad de usuarios.

Siempre han existido procedimientos, para que un usuario avanzado y malintencionado pudiera espiar los datos que se envían mediante estos métodos de acceso vulnerables, sin embargo, es ahora cuando el riesgo es más elevado, con la aparición de Firesheep.

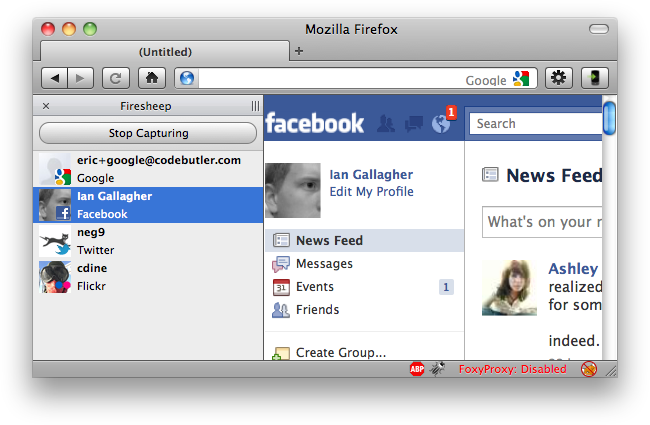

Firesheep es un extensión del navegador Firefox, funcional tanto en Windows como en Mac OS X, que permite a su usuario monitorizar el tráfico de la red wifi a la que se encuentra conectado, concretamente a la busca y captura de inicios de sesión, almacenando y mostrando al usuario de Firesheep, el nombre y contraseña obtenidos.

Afecta únicamente a aquellos inicios de sesión, realizados mediante paginas web no seguras, es decir, aquellas cuya dirección empieza por Http:// , esto significa, que cualquier acceso a las distintas redes sociales, servicios de correo gratuitos, windows live, foros, o cualesquiera otro tipo de servicios, que no accedan mediante protocolos de red segura, del tipo Https:// o SSL, son vulnerables a esta herramienta.

Firesheep, como se puede ver en la imagen, se presenta como una barra lateral en vuestro navegador, una vez iniciada la captura de datos, irá mostrando cualquier información de acceso obtenida, información que, en pocos minutos, de forma inmediata, el usuario de Firesheep podrá emplear a su vez, suplantándo su identidad.

Su funcionamiento es muy simple, básicamente aprovecha una vulnerabilidad, presente en la mayoría se sitios web, es muy sencillo, muchos sites utilizan cierto grado de encriptación para el envío de sus nombres de usuario y contraseñas, sin embargo, igualmente, pocos encriptan los datos contenidos en las llamadas cookies, que, en este caso, se almacenan en su ordenador, para mantenerle conectado a su sesión, durante el tiempo en que se encuentre en el servidor.

En la práctica, Firesheep, captura las cookies de los usuarios de la red wifi, relativas a los inicios de sesión en sitios web predefinidos como; Gmail, Facebook, Twitter, Msn…etc, el procedimiento es conocido como «sidejacking«, posteriormente, muestra la cookies obtenidas al usuario malintencionado, permitiéndole suplantar la identidad del afectado, facilitándole de esta manera el acceso e inicio de sesión, en cualquier sitio web al que se haya conectado la víctima, mediante nombre y contraseña, que no este protegido por SSL o conexión segura HTTPS://

Como protegerse

- Evite acceder a sus perfiles de usuario cuando navegue a través de redes públicas

- Si usa Firefox, instale el complemento HTTPS Everywhere

- Si usa Google Chrome, instale KB SSL Enforcer

Ojo! Estos complementos, únicamente, a la hora de conectarse a su cuenta de, por ejemplo Gmail, si el proveedor del servicio permite el acceso mediante conexión segura, forzarán que así sea, evitando que programas como Firesheep se hagan con sus datos.

Sin embargo, existen muchos sitios web, la mayoría de las redes sociales, sin ir más lejos, que no permiten el acceso mediante conexión segura, por lo que, aunque los instale, seguirá siendo vulnerable.

Es imprescindible que los responsables de los sitios web afectados por esta vulnerabilidad, se conciencen cuanto antes del riesgo existente, modificando sus sistemas de acceso, haciéndolos más seguros, protegiendo de este modo la información personal de sus usuarios.

De que le sirve, una configuración de privacidad apropiada y múltiples opciones de personalización para proteger su intimidad, si, con una herramienta como Firesheep, cualquier usuario sin grandes conocimientos, puede lograr los datos. para acceder y tomar el control de su cuenta.

Página web del autor de Firesheep, pulsa aquí para verla.