Archivo etiqueta Informática forense

Reconocimiento biométrico de voz. Análisis Forense

Por Diego Guerrero - Informática Forense, Seguridad - 6 junio, 2011

Introducción

La ciencia forense abarca muy distintos campos, todos ellos necesarios para lograr sus fines, uno de sus objetivos es la identificación de individuos, bien para diferenciarlos inequívocamente de otros en un procedimiento judicial o, en el caso de fallecidos en circunstancias que impidan su identificación por los medios habituales.

Dentro de este ámbito, quizá la parte más conocida se refiera a la identificación biométrica; huellas digitales, palmares e incluso de otras partes del cuerpo, orejas, pies…

Dentro de este ámbito, quizá la parte más conocida se refiera a la identificación biométrica; huellas digitales, palmares e incluso de otras partes del cuerpo, orejas, pies…

Sin embargo, en este caso, vamos a referirnos a la voz como elemento diferenciador único, capaz de señalar sin ningún genero de dudas la identidad del emisor.

Situación legal

Los avances técnicos en el tratamiento de archivos de audio, permiten al investigador forense, emitir dictámenes periciales con un alto grado de fiabilidad y totalmente válidos en instancias judiciales como apoyo en el conjunto del material probatorio.

Y digo apoyo por que en ningún caso la acústica forense por si misma puede considerarse como prueba de cargo irrefutable en procedimiento judicial alguno, al menos no en el momento actual.

En todo caso, puede tenerse como un indicio de identidad que en unión con otros puede resultar definitorio, de cualquier modo, el ADN, la dactiloscopia y otras técnicas de antropometría forense se muestran concluyentes en la identificación de individuos.

Tal vez se pregunte el por qué de esta diferencia clave, las anteriores técnicas de identificación mencionadas se basan en un procedimiento científico perfectamente estandarizado, documentado y validado, este no es el caso, al menos actualmente de la acústica forense.

Bases de datos y sistemas de identificación fono acústica

Tanto el Cuerpo Nacional de Policía, como la Guardia Civil disponen de sendos bancos de voces; LOCUPOL y SAIVOX convenientemente regulados y dados de alta en la agencia de protección de datos, que contienen grabaciones (dubitados/indubitados) obtenidos en distintos casos y que suponen una base de datos de inestimable valor tanto para el análisis forense como para el esclarecimiento de distintos delitos.

LOCUPOL, nace como una base de datos, en la que referenciar una muestra poblacional representativa lo más amplia posible, en cuanto a sexo, edad, procedencia geográfica, características fonéticas…, que pueda servir de referencia para posteriores estudios.

LOCUPOL, nace como una base de datos, en la que referenciar una muestra poblacional representativa lo más amplia posible, en cuanto a sexo, edad, procedencia geográfica, características fonéticas…, que pueda servir de referencia para posteriores estudios.

SAIVOX ( Sistema Automático de Identificación por Voz) utiliza un método de trabajo y aplicación ligeramente diferente, tal vez más efectivo, se trata de una herramienta multipropósito, por un lado es una base de datos en similares condiciones que LOCUPOL, con el valor añadido de que esta preparada para que en el momento de la detención de un individuo, aparte de la toma de huellas y fotografías, se obtenga una muestra de voz que y se incorpore directamente al sistema.

Por otro, por si misma es capaz de efectuar comparaciones de muestras de voz contra su base de referencias, filtrando la búsqueda por distintos parámetros; edad, sexo o tipo delictivo entre otros.

Las ventajas son evidentes; al contrario del caso del perito forense, SAIVOX tiene un índice de aciertos muy superior, es capaz de analizar muchas más voces en el mismo tiempo y procesarlas independientemente de la lengua de origen, por citar algunas de las más destacables.

Medios Técnicos

Esta disciplina no habría alcanzado la importancia que tiene en este momento sin los avances técnicos de los últimos años y la mayor disponibilidad de equipos y software específico.

Los laboratorios forenses han pasado de la utilización de magnetófonos del tipo TASCAM 302 y estaciones de trabajo digitales KAY DSP 5500, aún en uso en muchos departamentos, a sistemas mucho más eficaces y eficientes, basados en computadores dotados de tarjetas de sonido profesionales y software adecuado.

Los laboratorios forenses han pasado de la utilización de magnetófonos del tipo TASCAM 302 y estaciones de trabajo digitales KAY DSP 5500, aún en uso en muchos departamentos, a sistemas mucho más eficaces y eficientes, basados en computadores dotados de tarjetas de sonido profesionales y software adecuado.

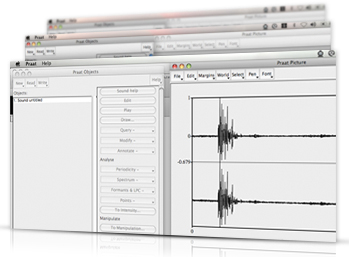

Podemos mencionar el programa de análisis acústico PRAAT, la suite BATBOX para la identificación biométrica de voces, el paquete WAVESURFER, T019, BIOSONIC FFT o algunos más conocidos por el público en general, como SOUND FORGE, LOGIC PRO e incluso el gratuito AUDACITY, perfectamente válido para muchas funciones.

Conclusión

El análisis biométrico de voz es una especialidad en pleno auge, que irá cobrando mayor importancia conforme se produzcan avances tecnológicos que aumenten su valor probatorio y su validez ante jueces y tribunales.

En este momento su único punto débil podría ser la carencia de un procedimiento científico estandarizado, que refuerce los resultados obtenidos, sin embargo, también en este campo se avanza a pasos agigantados.

Esteganografía. El arte de ocultar información

Por Diego Guerrero - Informática Forense, Seguridad - 5 junio, 2011

La Esteganografía es el arte o la habilidad de trasmitir información oculta en otros soportes, sin que sea visible para nadie, excepto para el emisor y el receptor.

Esta información aparte de camuflada puede ir cifrada, aumentando de esta manera el nivel de seguridad, por lo que la Esteganografía podría considerarse un accesorio del cifrado tradicional, usado desde la antigüedad para transmitir mensajes.

Plano Histórico

La Esteganografía no es algo nuevo, aunque pueda parecerlo, a lo largo de la historia se han usado los más diversos métodos para cifrar y ocultar mensajes.

Tal vez una de los métodos más conocidos sea la tinta invisible, ampliamente utilizada durante la Segunda Guerra Mundial, sistema que consistía en escribir con una solución de alto contenido en carbono, como el zumo de limón, el vinagre o la coca cola diluida, el mensaje deseado en un soporte existente sobre cualquier otro tema; revistas, libros, octavillas.

De tal manera que era necesario calentar el papel para poder ver correctamente el mensaje, este se ha demostrado como uno de los sistemas más económicos y sencillos de Esteganografía.

Sin embargo son cientos los métodos clásicos que se han empleado a través de los años, sustitución de letras, puntos marcados, rayas verticales/horizontales, aunque en estos casos tanto el emisor como el receptor debían conocer el código usado para poder escribir y leer el mensaje.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

En Alemania esta totalmente prohibido el uso o exhibición de cualquier emblema, logotipo o insignia referente al nazismo y esta es una manera de burlar dicha prohibición, sin que los no iniciados conozcan la realidad del mensaje.

Nuevas Tecnologías

Con el auge de la informática de los últimos años la Esteganografía ha vivido una nueva revolución, posiblemente la más importante de su historia, pues las posibilidades que ofrecen los sistemas informáticos y de telecomunicación actuales son casi infinitas.

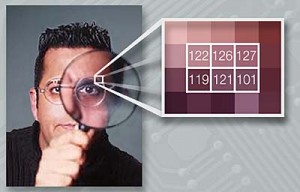

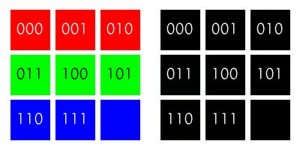

Realmente, el procedimiento básico para ocultar mensajes o información en otros archivos ya sean de video, audio, imagen es el mismo y consiste en “sustituir los bits menos significativos del mensaje original por otros que contienen el mensaje oculto.”

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

Posiblemente los archivos de imagen, dadas sus características son los tipos de archivo más usados para transmitir información camuflada.

Actualmente, con el auge de las comunicaciones, los programas de intercambio de archivos (P2P), el cloud computing, el correo-e y las comunicaciones de datos en general, las posibilidades y por tanto la cantidad de mensajes ocultos enviados y almacenados son inimaginables.

Existen infinidad de programas de uso libre que en pocos pasos permiten que cualquiera, aún sin grandes conocimientos pueda hacerlo.

Lo que viene

Las nuevas tecnologías avanzan vertiginosamente, por lo tanto los sistemas de ocultación de información también evolucionan de forma pareja, en poco tiempo, será posible no ya incluir mensajes o datos, sino archivos completos de cierto tamaño (imágenes, programas…) que irán camuflados perfectamente. Como ejemplo más común podemos mencionar los troyanos o el código malicioso, oculto en los más diversos archivos enviados y compartidos en la red.

La Telefonía VoIP es otro sistema a tener en cuenta, susceptible de ser usado como pantalla, pues, al amparo de una comunicación de Telefonía IP normal se podrá mantener simultáneamente otra oculta y al menos de momento, secreta.

Por no mencionar los sistemas de telefonía móvil y en definitiva, cualquier medio de comunicación digital.

Aplicación en servicios y sistemas de seguridad

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

La posibilidad de que gracias a la globalización y a las nuevas tecnologías, organizaciones criminales o terroristas puedan comunicarse sin ser detectadas es cuando menos preocupante.

Sin embargo lo que generaría más alarma social propiamente dicha, es la idea de que grupos delincuenciales se comuniquen de esta forma o refiriéndonos a otros delitos, como la pederastia, la posibilidad de que se intercambien imágenes con estos contenidos de manera casi indetectable, resulta espeluznante.

Prevención

La prevención y eliminación de contenidos ocultos es bastante complicada, requiriendo diversas herramientas y tiempo, lo que la hace casi imposible dada la enorme cantidad de información que circula libremente y que es susceptible de contener archivos o mensajes ocultos.

Tal vez el sistema más simple y posiblemente eficaz sería sustituir a su vez los bits menos significativos de los archivos, directamente por bits aleatorios, borrando de esta manera cualquier contenido “extra” existiera o no.

Consideraciones Finales

La Esteganografía en los últimos años y gracias al avance vertiginoso de las comunicaciones y la globalización de la información (internet) ha experimentado un desarrollo exponencial.

De cualquier modo, dadas sus posibilidades, requiere una especial atención por parte de las instituciones pertinentes, principalmente en el desarrollo de aplicaciones que permitan controlar su uso.

Informática Forense

Por Diego Guerrero - Informática Forense - 30 mayo, 2011

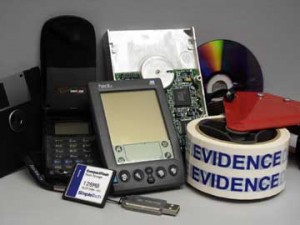

La disciplina forense adaptada al ámbito de las nuevas tecnologías, surge como respuesta al auge delincuencial que utiliza como apoyo o medio cualesquiera soportes electrónicos.

En el momento actual son muchos los casos en los que se obtienen distintos medios de prueba, vitales para el éxito de una investigación, de discos duros, teléfonos móviles, PDAs y sistemas GPS.

No olvidemos que la finalidad de las técnicas forenses aplicadas al medio digital, no es otra que contribuir a detener y judicializar a los culpables de un hecho y contar con las pruebas de cargo apropiadas que resulten en una sentencia condenatoria, o, en el caso contrario, exculpar a un inocente.

No olvidemos que la finalidad de las técnicas forenses aplicadas al medio digital, no es otra que contribuir a detener y judicializar a los culpables de un hecho y contar con las pruebas de cargo apropiadas que resulten en una sentencia condenatoria, o, en el caso contrario, exculpar a un inocente.

Una definición apropiada, podría ser “La preservación, recuperación y análisis de la información almacenada en las computadoras u otros medios electrónicos”

Para ello, el investigador cuenta con distintas herramientas que le facilitarán la tarea, es preciso tener presente la ingente cantidad de datos a examinar y el reto que supone, más aún en una especialidad relativamente reciente, que carece de un estándar consensuado en cuanto a medios y técnicas.

Por lo tanto, por regla general, depende del interés, tesón y capacidades del investigador el éxito del proceso.

¿Qué se puede lograr mediante el uso de la informática forense?

- Recuperación de archivos ocultos, borrados o dañados

- Identificación de rutas, modificaciones y autoría de documentos y datos

- Acceso a información protegida o cifrada, revelado de contraseñas

- Seguimiento de transferencias de archivos, correos electrónicos, sesiones de chat, comunicaciones vía red (Internet) y VoIP

- Identificación de origen y destino. Rastreo de archivos en Cloud computing

- Posicionamiento e historial de dispositivos dotados de GPS

- Auditoría de actividad en computadores y dispositivos electrónicos.

- Pruebas de penetración y certificación de seguridad de redes y sistemas

- Estudio de virus, troyanos… back orifice, rootkits. Ingeniería inversa

¿Aplicaciones prácticas ?

Las técnicas forenses en el entorno digital, cuentan con un amplio horizonte de aplicación, desde la recuperación de información en soportes informáticos intervenidos, por ejemplo en casos de terrorismo, fraude fiscal, malversación de fondos, espionaje industrial o civil. Hasta la geolocalización y seguimiento del historial de dispositivos GPS, móvil y VoIP, que pueden resultar decisivos en cualquier investigación policial.

Principales herramientas

Forensics Toolkit.-

Vale la pena mencionar esta suite, creación de Farmer y Venema, pioneros de la informática forense, enfocada fundamentalmente al tratamiento de soportes sólidos, en cuanto a la recuperación de información.

Microsoft Coffee.-

Microsoft, ha desarrollado y puesto a disposición de las distintas agencias de seguridad, el programa Coffee. Se trata de una utilidad ligera, que puede portarse en un dispositivo USB con más de 150 funciones automatizadas, que facilitan la toma de evidencias in-situ de forma rápida y eficaz.

EnCase.-

Lider del sector, Guidance Software, comercializa distintas soluciones integradas bajo la denominación EnCase; Enterprise, eDiscovery, Cybersecurity. Que cubren todo el espectro posible en el ámbito pericial y de seguridad corporativa, desde el estudio de soportes y memorias temporales, hasta la investigación de paquetes de red, ruteados y cadenas de datos.

OSForensics.-

Actualmente en fase Beta y de distribución gratuita, se trata de una completa suite, con la que realizar la mayoría de las tareas habituales; Clonado DD, Comparación de cadenas, cálculo de hashes… Incorpora un potente gestor que discrimina eficazmente los archivos no relacionados, facilitando al investigador su labor.

Helix.-

Se trata de un liveCD basado en la distribución de Linux Ubuntu, modificada para su uso como herramienta forense, incorpora una gran variedad de programas útiles.

Estas son solo algunas de las aplicaciones disponibles para la práctica forense, si, por ejemplo, nuestra intención es realizar una auditoría de seguridad, podemos usar la distribución de Linux BlackUbuntu, especialmente preparada para llevar a cabo acciones de penetración.

Estas son solo algunas de las aplicaciones disponibles para la práctica forense, si, por ejemplo, nuestra intención es realizar una auditoría de seguridad, podemos usar la distribución de Linux BlackUbuntu, especialmente preparada para llevar a cabo acciones de penetración.

Con el auge de las redes P2P y el uso malicioso de su soporte para la distribución de archivos susceptibles de ser considerados como pornografía infantil, se plantea un nuevo reto, principalmente a la hora de identificar y rastrear archivos o partes de los mismos. El programa Disector puede ser de gran ayuda para lograrlo, ya que permite decodificar cualquier trama de datos parcial capturada.

También son muy necesarias aplicaciones que faciliten el seguimiento de correos electrónicos, Emailtracker y Visualware son algunos de las más destacados, se encargarán de rastrear el origen de cualquier email con sorprendente eficacia.

Por último, resulta imprescindible contar con uno o varios programas de recuperación y descodificación de contraseñas, su utilidad es más que evidente, John the Ripper,SnadBoy’s Revelation y Cain son algunos de los más conocidos.

Sin embargo, si en lugar de a las típicas contraseñas de Windows, Bios, aplicaciones comerciales y archivos del tipo Officce, nos enfrentamos a un nivel de seguridad superior, con hashes MD4, MD5 y NTLM1, será preciso recurrir a herramientas más especializadas como MDcrack o la suite PenTBox (RIPemd-160).

Conclusiones

Es esta una disciplina en ebullición, cada día, cada minuto, surgen nuevas formas de vulnerar los sistemas de seguridad, logaritmos de encriptación más potentes y medios para evitar el seguimiento por parte de los investigadores forenses.

Un buen ejemplo de ello, sobre todo por su implicación en la situación social actual en determinados países de oriente medio, es el programa multiplataforma TOR.

TOR, protege la identidad del usuario, evitando que sus comunicaciones y actividad en la red pueda ser supervisada o rastreada por cualquier medio, se trata de una de las aplicaciones más eficaces en este sentido.

TOR, protege la identidad del usuario, evitando que sus comunicaciones y actividad en la red pueda ser supervisada o rastreada por cualquier medio, se trata de una de las aplicaciones más eficaces en este sentido.

Su uso en combinación con las técnicas tradicionales de ocultación, camuflaje de MACs, saltos múltiples de proxy, conexiones mediante redes públicas o intervenidas, convierte el rastreo del origen y la identificación plena del autor en una utopía.

El especialista en seguridad o investigador perito forense, debe dedicar gran parte de su tiempo al aprendizaje, reciclaje y a la experimentación con toda nueva herramienta que caiga en sus manos.

En el momento actual no existe ningún tipo de formación reglada, que pueda servirle de base para su actividad, sin embargo, gracias a la red, es posible obtener información actualizada constante, en los distintos grupos dedicados a la materia, principalmente a nivel internacional.

Bibliografía en Castellano

neosysforensics.blogspot.com

conexioninversa.blogspot.com

windowstips.wordpress.com

www.elladodelmal.com

opensec.es

www.elhacker.net

www.wadalbertia.org/foro/portal.php

www.infospyware.com

www.hispasec.com

www.hackhispano.com

www.kriptopolis.com

www.zonavirus.com cp4df.sourceforge.net

Bibliografía en Ingles

www.nhtcu.org

sourceforge.net/projects/oscfmanual/

homes.cerias.purdue.edu/~carrier

www.porcupine.org

journeyintoir.blogspot.com

windowsir.blogspot.com

ericjhuber.blogspot.com

mobileforensics.wordpress.com

www.forensickb.com

www.forensicswiki.org/wiki

www.e-evidence.info/biblio.htm